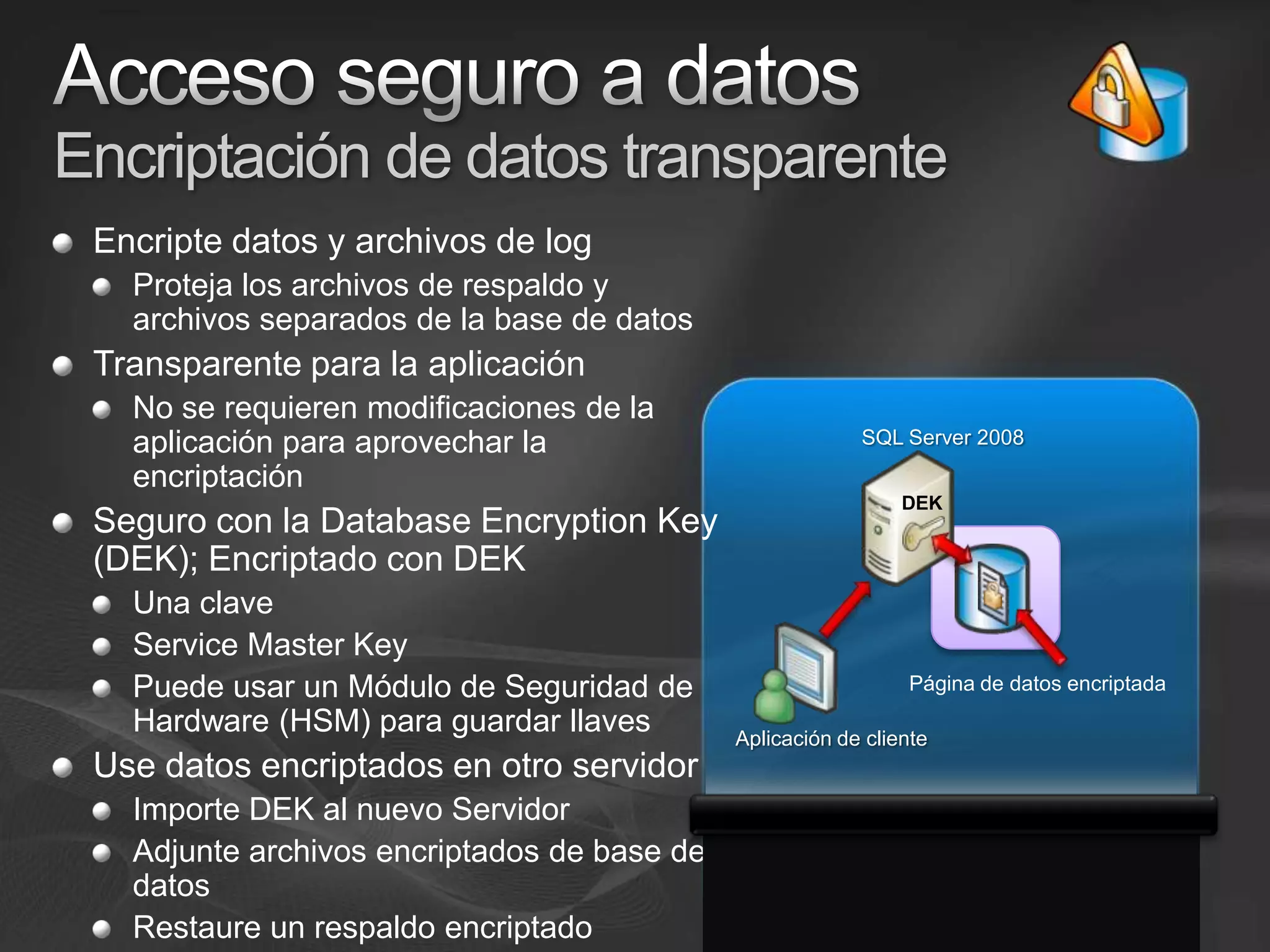

El documento presenta las características de SQL Server 2008, destacando su capacidad para manejar aplicaciones de misión crítica y cumplir con requisitos de escalabilidad, rendimiento y seguridad. Se enfoca en la encriptación de datos, auditoría mejorada y gestión de claves para proteger la información, así como en la disponibilidad del sistema mediante clustering, mirroring y replicación. SQL Server 2008 ofrece soluciones que permiten a las empresas optimizar sus operaciones y garantizar la continuidad del negocio.